За последние годы вирусы-шифровальщики (Ransomware) или программы-шифровальщики перестали быть чем-то экзотичным и стали настоящей проблемой, с которой сталкиваются сотни тысяч людей, и опасность может подстерегать каждого. Вымогательство в сфере кибербезопасности превратилось в индустрию масштабных размеров, где преступники разделили задачи: одни создают вредоносный код, а другие выбирают цели и распространяют этот код, получая выкуп.

Хотя в последние годы вымогатели сконцентрировались на атаках на организации, обычные пользователи не могут игнорировать угрозу. Все еще существует вероятность случайного заражения. Чаще это происходит через электронную почту (пример такого письма и содержимого ниже по тексту). Поэтому если вы не хотите потерять любимые фотографии, важные документы или другие файлы, необходимо научиться защищаться от шифровальщиков. Расскажем подробнее об этих методах защиты.

Что такое вирус-шифровальщик

Это вредоносное приложение, которое сканирует содержимое диска в поисках ценной информации для пользователя, такой как документы, таблицы, изображения и базы данных, после чего шифрует все обнаруженные файлы. Зашифрованные данные становятся недоступными для просмотра и использования. В конечном итоге шифровальщик выводит на экран сообщение, требуя оплату за восстановление вашей информации.

Известные вирусы-шифровальщики

Rasket, Conti,DoppelPaymer, Pay2Key, RegretLocker, Ragnar Locker, CovidLock, Ryuk, Reveton, Maoloa, DemonWare, CryWiper, LockBit, Sphynx, HardBit.

Алгоритм заражения вирусом-шифровальщиком

Заражение Ransomware (вирусом-шифровальщиком) чаще всего происходит через вложение электронного письма. В нашей компании столкнулись с тем, что разработчики алгоритма используют социальные технологии в целях повышения эффективности собственной «деятельности». Так в заголовке письма часто учтена специфика занятий и круг интересов организации или пользователя.

Для целевой атаки в заголовке письма используются ключевые слова. Например, на адрес строительной организации (stroicom@gmail.com) добавляется ключевое словосочетание «актуальное предложение по застройке». Вероятность того, что такое письмо будет открыто очень высока. После клика по вложению такого письма вирус начнет свою работу. Файлы будут зашифрованы.

Как выглядит письмо с вирусом-шифровальщиком

Итак, письмо с начинкой из Ransomware вируса приходит на почту. Выглядит это так:

1. Письмо с «полезной» информацией для получателя в теме письма.

2. К письму обязательно прикреплено вложение в виде файла с расширением: .rar. Т.е. это по сути архив «название.rar».

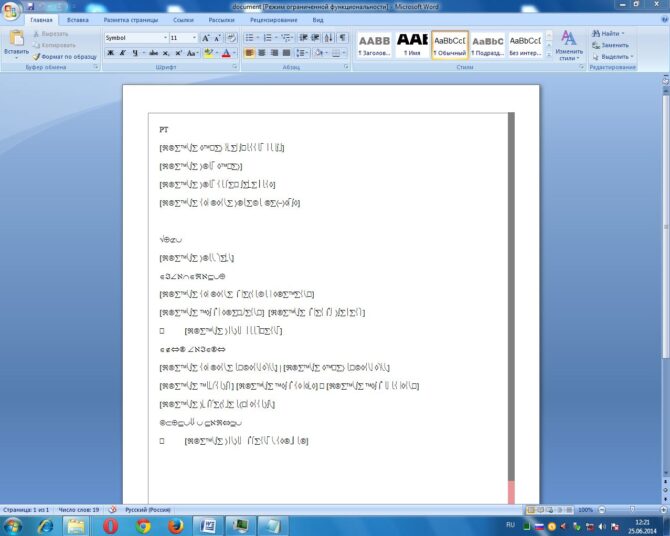

3. При скачивании и открытии такого архива происходит запуск, ассоциированного с расширением файла в архиве, приложения. В нашем случае запускался MS Word, при полном молчании антивирусной программы, с документом следующего содержания. Картинка ниже.

При этом, обращаем внимание, запуск вируса происходил одинаково успешно в присутствии и платных, и бесплатных версий антивирусных программ, установленных на компьютере. Есть данные, что ни «Касперский», ни «Аваст» никак не реагировал на вирус. Антивирус не спасал от заражения вирусом и потери важных данных!

4. В это время шифровальщик, работу которого можно было заметить по достаточно интенсивному обращению к HDD компьютера, уже действовал. Пока пользователь рассматривал иероглифы в документе и пытался узнать скрытый в них смысл, вирус сканировал локальные диски и шифровал их таким образом, что информация, находящаяся в них, становилась недоступна. В результате пользователь оставался без ценных данных.

Судя по всему, шифрованию подвергаются файлы с расширениями: 7z, arh, bak, css, db, dbc, djvu, doc, dok, gzip, jar, jpg, jpeg, js, html, pdf, rar, xml. Т.е. базы данных, бекапы, Word, файлы книг, справок, фотографии, картинки, архивы. Вирус сам себя не реплицирует и не пытается сканировать, и шифровать сетевые диски — это есть огромный плюс!

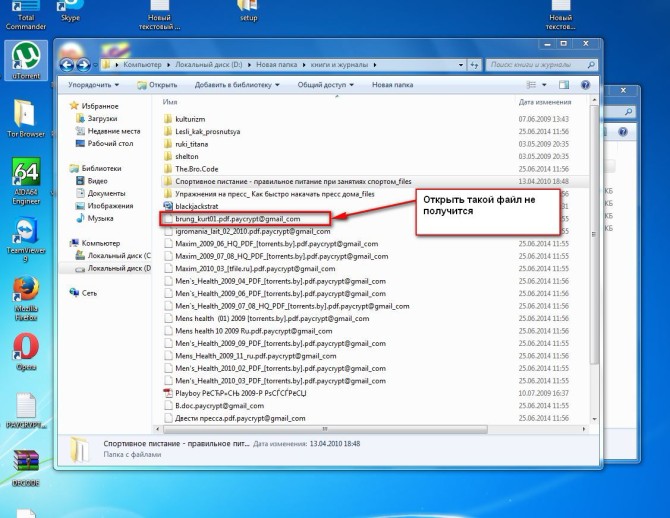

Зашифрованные файлы выглядят следующим образом:

5. В тоже время на рабочем столе появляется текстовый файл, в котором предлагается решить возникшую проблему с помощью перечисления денег на указанный кошелёк мошенников.

Примерное содержимое файла PAYCRYPT_GMAIL_COM. Цитируем дословно.

Все файлы были ВРЕМЕННО ЗАБЛОКИРОВАНЫ с помощью алгоритма RSA-1024

1. Это инструкция, которая поможет разобраться с Вашей проблемой. Её решить вполне возможно, не переживайте.

2. Для решения данной проблемы нужно объединить наши общие ресурсы.

Ваши ресурсы:

— e-mail и доверие

— электронная валюта «за урок»

Наши ресурсы:

— Возможность разблокировать Ваш ключ (дешифровщик уже у Вас есть — DECODE.exe)

— Предоставим гарантии — после оплаты ключ будет передан, согласно договоренности

— Консультации после оплаты3. Мы не из тех, кто шифруют данные, получают средства и затем пропадают.

В данном случае Вы и вправду имеете возможность разблокировать файлы.

Только есть небольшое временное ограничение (срок годности ключа не вечный)

Откладывать вопрос «на потом» также не вариант, плюс верить в чудеса не стоит.4. У Вас есть два варианта:

а) Форматировать диски и вернуть 0% файлов — неразумно

б) Заплатить за свою невнимательность, вернуть все файлы и получить консультации — вполне правильно5. Итак, попробуйте запустите Ваш дешифратор из архива. Вам напишет, что ключ не найден. Вот он Вам и нужен.

Если считаете, что дешифратор есть очередным вирусом, попросите любого сис.админа проанализировать его простую структуру6. Тех.справка:

Ваш случай — ассиметричное шифрование RSA-1024 (используется в военной сфере. Взломать невозможно)

При шифровании, в разные места компьютера был скопирован специальный ID-файл ‘KEY.PRIVATE’. Не потеряйте его (!!!)

Для каждого компьютера ID-файл создается новый. Он уникальный и в нём содержится код на дешифровку. Он нам и нужен.7. Итак, наши с Вами шаги:

7.1. С нами связь держать можно только по электронной почте paycrypt@gmail.com

7.2. В начале Вам необходимо получить гарантию того, что мы можем расшифровать файлы (бывают редкие случаи, когда уже не можем)

7.2. Структура Вашего письма:

— вложение Вашего ID-файла ‘KEY.PRIVATE’ (!!!) — поищите его на компьютере, без него восстановление данных будет затруднено или невозможно

— 1-2 зашифрованных файла для проверки возможности расшифровки

— приблизительное кол-во зашифрованных файлов / компьютеров7.3. В течение 1-го часа Вы получите гарантию и стоимость на Ваш ключ.

7.4. Далее производится оплата, минимальная стоимость от 120 евро.

7.5. Мы отправляем Вам ключ, Вы его кладете в одну папку с дешифратором (DECODE.exe) и запускаете дешифратор.

7.6. При запуске дешифратора производится скрытая дешифровка данных. Процесс запускать более 1-го раза нельзя.

7.7. Процесс дешифрования может занимать до 6-ти часов в скрытом режиме. По окончании процесса компьютер перезагрузится.9. Советы:

9.1. После приобретения ключа, сделайте копию всех важных зашифрованных файлов на внешние носители.

9.2. В процессе дешифрования желательно не трогать компьютер, (!) ДВА раза запускать с ключем дешифратор не нужно.

9.3. Если думаете, что вместо дешифратора Вы получите очередной вирус, тогда поставьте вирт.систему и там проведите дешифровку.

9.2. Если какие-то файлы не будут окончательно расшифрованы, мы дорасшифруем вручную (передача файлов по почте)

9.3. Как защититься от этого? — Еженедельное резервное копирование. Не открывайте подозрительные файлы. Используйте MAC OSDATE CRYPTED: 2_.0_.2014 / 11:50.

Вот такие вот вежливые нынче кибер-преступники.

Для того, чтобы избежать заражения, а если оно произошло, предотвратить потерю информации, необходимо делать следующее:

1. Во-первых, не нужно запускать всё, что приходит от непонятных адресатов к Вам на почту.

2. Во-вторых, если на компьютере (ноутбуке), после открытия вложения, запустилась непонятная программа, не соответствующая названию или предполагаемому содержанию вложения, сразу же выключайте машину и обращайтесь к квалифицированным специалистам. Быстрота действий — залог успеха в сохранении данных на компьютере.

3. Восстановить данные и файлы после вируса-шифровальщика можно в 2-ух случаях. 1. Если данные не были зашифрованы до конца при быстром выключении. 2 Если на диске остались невредимы затёртые копии исходников.

В целом, многое зависит от того, насколько пользователь правильно понимает, как работает механизм шифрования. Надо отметить, что можно попытаться спасти информацию самостоятельно. Особенно просто это будет сделать, если с момента начала работы шифратора до экстренного выключения компьютера прошло очень мало времени. В таком случае спасти информацию на компьютере можно почти всю. Для этого необходимо извлечь жёсткий диск и подключить его к другому ПК. Уцелевшие данные скопировать на винчестер-донор.

Данная тема получила продолжение в статье на нашем сайте: Вирусы-шифровальщики атакуют.

Некоторая полезная информация по данной теме находится в блоге лаборатории Касперского здесь.